Ho rieseguito il boot inserendo questa stringa al prompt di lilo:

knoppix acpi=off noapic

Il boot viene completato con successo.

knoppix acpi=off noapic

nota del 26/04/2008: aggiornato script myantivirus.sh

nota del 26/04/2008: aggiornato script myantivirus.shsu

echo "deb http://volatile.debian.org/debian-volatile etch/volatile main contrib non-free" > /etc/apt/sources.list

apt-get update; apt-get install clamav

freshclam

mkdir /mnt/antivir

mount /dev/sda2 /mnt/antivir

E finalmente lanciamo la scansione:

clamscan -r -i /mnt/antivir

sudo: timestamp too far in the future: Apr 25 00:20:48 2008

sudo -k

sudo -K

cd /usr/local/src

tar xzvf dhcp_probe-1.2.1.tar.gz

patch -p0 < dhcp_probe-1.2.1-weppelman-1.diff.txt

cd /usr/local/src

apt-get source libnet1-dev

cd libnet-1.1.2.1

sudo gedit src/libnet_cq.c

Aggiungere queste linee a fine file:

u_int32_t

libnet_cq_end_loop()

{

if (! clear_cq_lock(CQ_LOCK_WRITE))

{

return (0);

}

l_cqd.current = l_cq;

return (1);

}

sudo gedit include/libnet/libnet_functions.h

Aggiungere queste linee a fine file:

u_int32_t

libnet_cq_end_loop();

dpkg-buildpackage

sudo dpkg -i libnet1_1.1.2.1-2build1_i386.deb libnet1-dev_1.1.2.1-2build1_i386.deb

cd /usr/local/src/dhcp_probe-1.2.1

./configure

make

make install

cp extras/dhcp_probe.cf.sample /etc/dhcp_probe.cf

dhcp_probe -f -d 11 eth0

554 5.7.1: Helo command rejected: Illegal impersonation in HELO

myhostname localhost.localdomain

myhostname FQDN.dominio.qualcosa

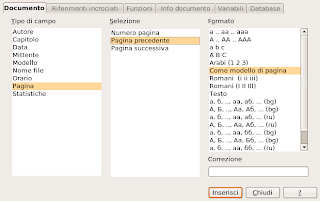

Inserisci –> Piè di pagina –> Standard

Inserisci –> Comando di campo –> Altro

nella scheda “Documento” fare click su “Pagina” a “Tipo di campo”, fare click su “Pagina precedente” a “Selezione”. Poi “Inserisci” e “Chiudi”.

sudo apt-get install xdeviewEsecuzione

xdeview

sudo apt-get install uudeview

uudeview fff

perl: warning: Setting locale failed.

perl: warning: Please check that your locale settings:

LANGUAGE = (unset),

LC_ALL = (unset),

LANG = "en_GB.UTF-8"

are supported and installed on your system.

perl: warning: Falling back to the standard locale ("C").

dmesg

[425.440000] usb 3-1: new full speed USB device using uhci_hcd and address 4

[425.636000] usb 3-1: configuration #1 chosen from 1 choice

[425.640000] ftdi_sio 3-1:1.0: FTDI USB Serial Device converter detected

[425.640000] /build/buildd/linux-source-2.6.22-2.6.22/drivers/usb/serial/ftdi_sio.c: Detected FT232BM

[425.640000] usb 3-1: FTDI USB Serial Device converter now attached to ttyUSB0

[ 1900.712000] ftdi_sio 2-10:1.0: FTDI USB Serial Device converter detected

[ 1900.712000] drivers/usb/serial/ftdi_sio.c: Detected FT232BM

[ 1900.712000] usb 2-10: FTDI USB Serial Device converter now attached to ttyUSB0

[ 1901.868000] usb 2-10: usbfs: interface 0 claimed by ftdi_sio while 'brltty' sets config #1

[ 1901.872000] ftdi_sio ttyUSB0: FTDI USB Serial Device converter now disconnected from ttyUSB0

[ 1901.872000] ftdi_sio 2-10:1.0: device disconnected

sudo apt-get remove brltty

yum instal php

cannot find a valid baseurl for repo:update

Su Windows, usare un editor di testo come notepad.exe per editare c:\Program Files\OpenOffice.org 2.4\soffice.ini. Il variera' a seconda della versione di OpenOffice.org installata.

Sui sistemi Unix-like come Linux e FreeBSD, usare un editor di testo come vim, emacs, o gedit per editare il fileil file sofficerc. Avete bisogno delle credenziali di utente amministratore, quindi usate sudo, su, gksudo, o equivalente. il path del file sofficerc varia a seconda dell'edizione e versione di OpenOffice.org. Ecco alcuni esempi:

Trovate la linea seguente:

[Bootstrap] Logo=1E sostituite l'1 con uno 0. Salvate e chiudete il file. Ecco fatto!!!

Il path di intro.bmp varia a seconda dell'edizione e versione di OpenOffice.org. Alcuni esempi:

| ProgressBarColor | colori RGB rosso,verde,blu, in formato decimale e non esadecimale | Colore della progress bar. |

| ProgressSize | larghezza e altezza espresse in pixel | Dimensioni della progress bar. Il default -1,6 setta la larghezza a 263 pixels l'altezza a 6 pixel. |

| ProgressPosition | Angolo alto-sinistro X,angolo alto-sinistro Y espressi in pixel. | Posizione della progress bar. Il default -1,-1 viene tradotto in 212,216. |

Dopo anni di sani pinguini mi sono ritrovato a installare (per esigenze di lavoro) uno SCO Openserver 6.0.0

Dopo anni di sani pinguini mi sono ritrovato a installare (per esigenze di lavoro) uno SCO Openserver 6.0.0scologin disable

scologin enable

/usr/sbin/iwgetid

eth1 ESSID:"nome_della_mia_rete_wireless"

MIO_ESSID=`iwgetid | cut -d: -f2 | cut -d\" -f2`

Da qualche giorno il fido Tilda mi faceva arrabbiare...ogni volta che ne attivavo la finestra dovevo cliccarci sopra 2 volte per assegnargli il focus (ovvero la possibilita' di scriverci qualcosa). E dire che fino ad allora era sempre stata una cosa automatica. Premevo F1, si apriva il terminale di Tilda e subito potevo cominciare a scriverci sopra....

Da qualche giorno il fido Tilda mi faceva arrabbiare...ogni volta che ne attivavo la finestra dovevo cliccarci sopra 2 volte per assegnargli il focus (ovvero la possibilita' di scriverci qualcosa). E dire che fino ad allora era sempre stata una cosa automatica. Premevo F1, si apriva il terminale di Tilda e subito potevo cominciare a scriverci sopra....sudo apt-get install compizconfig-settings-manager

Oggi abbiamo saputo che Ayrton (quella specie di gigante peloso acquattato sul tavolino nella foto) non c'e' piu'.

Oggi abbiamo saputo che Ayrton (quella specie di gigante peloso acquattato sul tavolino nella foto) non c'e' piu'.

yum install snmpd

yum install net-snmp

yum install net-snmp-utils

chkconfig --add snmpd

service snmpd start

[root@dominio ~]# service snmpd restart

Stopping snmpd: [FAILED]

Starting snmpd: [ OK ]

[root@dominio ~]# service snmpd status

snmpd dead but pid file exists

yum install snmpd

yum install net-snmp

yum install net-snmp-devel

yum install net-snmp-libs

yum install net-snmp-per

yum install net-snmp-utils

service snmpd restart

sudo mv /etc/snmp/snmpd.conf /etc/snnp/snmpd.conf.orig

# sec.name source community com2sec readonly default public # sec.model sec.name group MyROGroup v1 readonly # incl/excl subtree mask view all included .1 80 view system included .iso.org.dod.internet.mgmt.mib-2.system # context sec.model sec.level match read write notif access MyROGroup "" any noauth exact all none none

sudo /etc/init.d/snmp restart